Portswigger-User role controlled by request parameter

풀이

admin 페이지가 /admin에 있다. 조작할 수 있는 쿠키를 통해 자격을 식별한다. 이에 접근하여 carlos를 삭제하라. wiener:peter 계정을 이용할 수 있다.

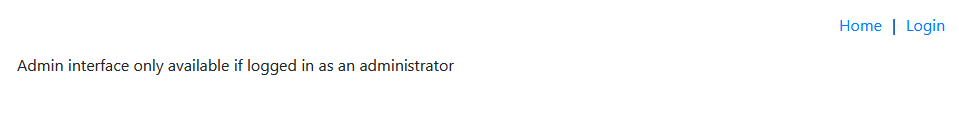

로그인을 하거나 wiener 계정으로 로그인하여 /admin에 접근하면 위와 같은 메시지가 뜬다.

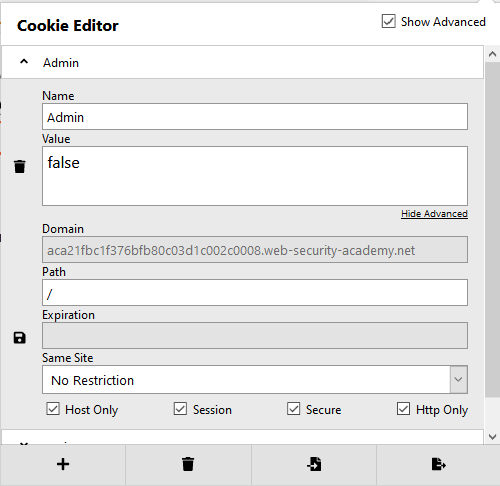

로그인을 하면 Admin이라는 이름의 쿠키가 false 값으로 지정된다.

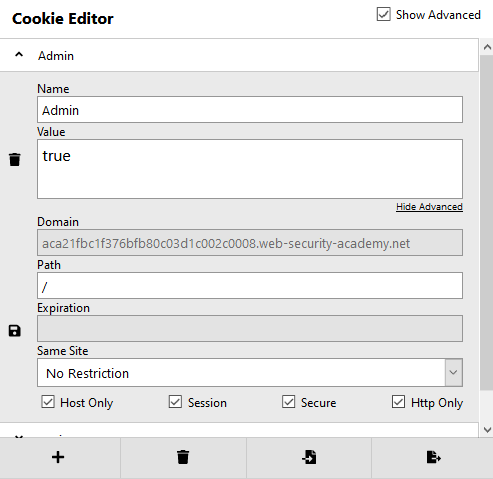

Admin 쿠키의 값을 true로 바꾼다.

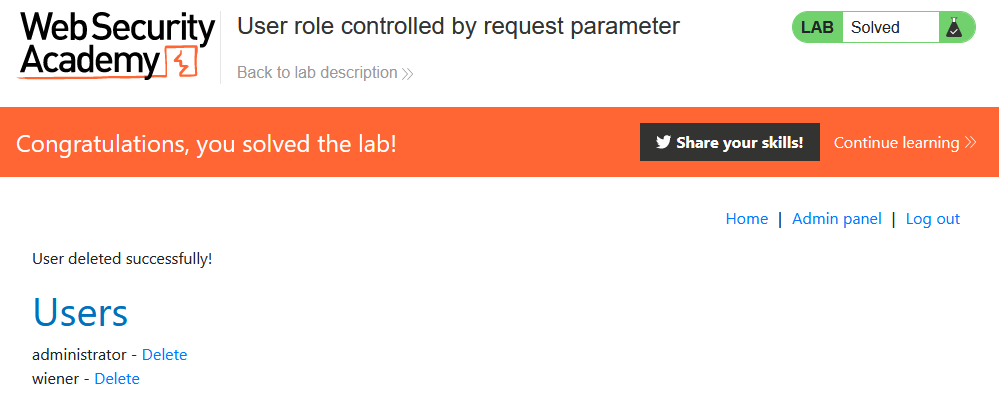

다시 /admin으로 접근하면 어드민 페이지에 접근할 수 있다. carlos를 삭제하면 성공한다.

이 취약점은 로그인 후 사용자의 권한에 대한 정보를 사용자가 조작할 수 있는 공간에 어떠한 보호(암호화 등) 없이 저장했기에 발생했다.

tags: writeup, access control vulnerability, wstg-athz-02, wstg-athz-03, business-logic-vul, wstg-busl-02, web hacking