Portswigger-Unprotected admin functionality

풀이

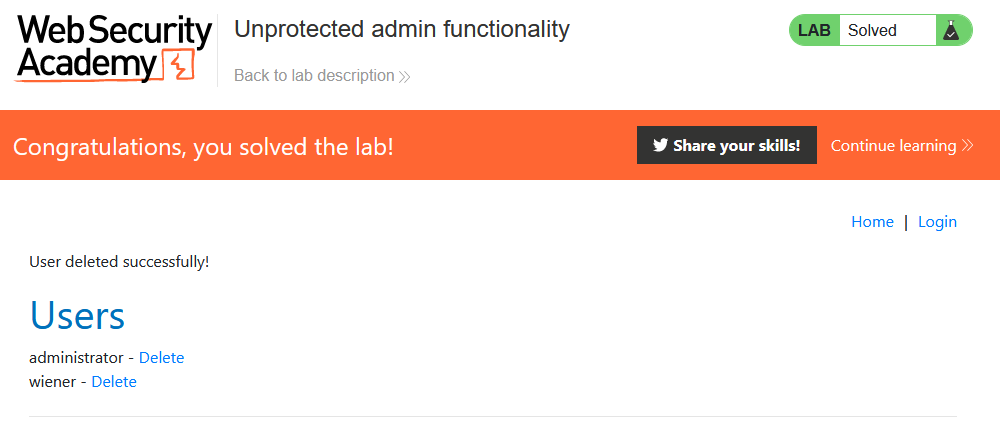

admin 페이지가 보호되지 않는다. 이에 접근하여 carlos를 삭제하라.

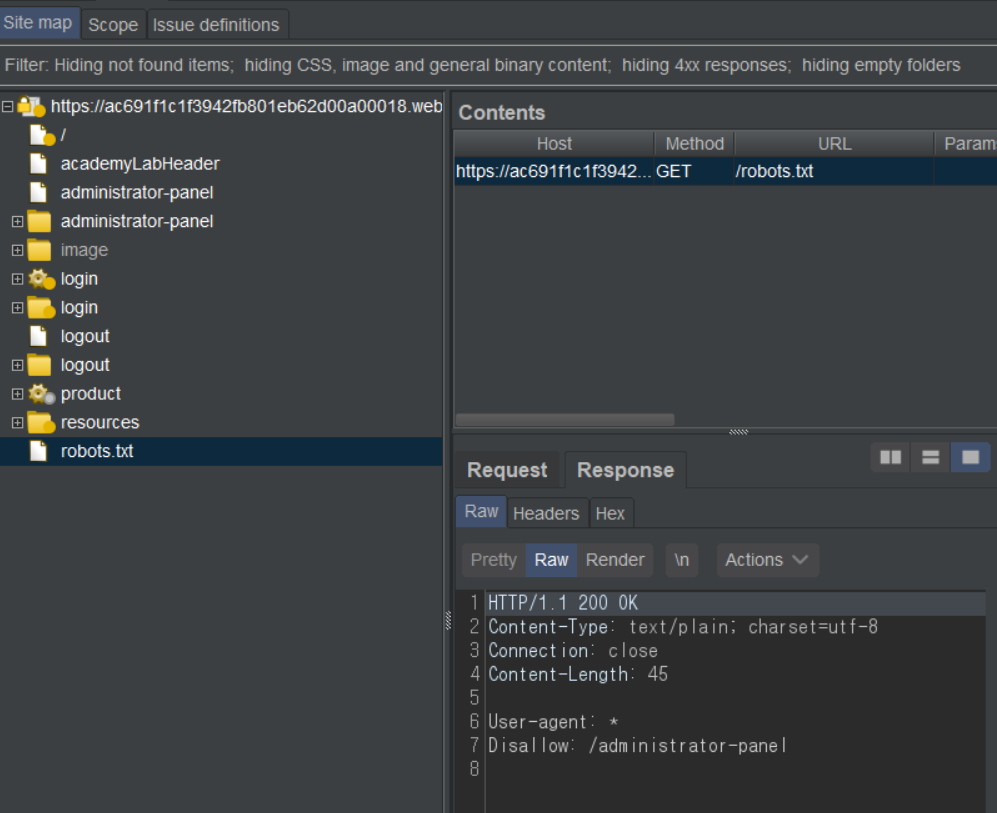

Burpsuite의 스캐너를 이용해 크롤링했다. robots.txt에서 어드민 페이지 경로를 알 수 있다.

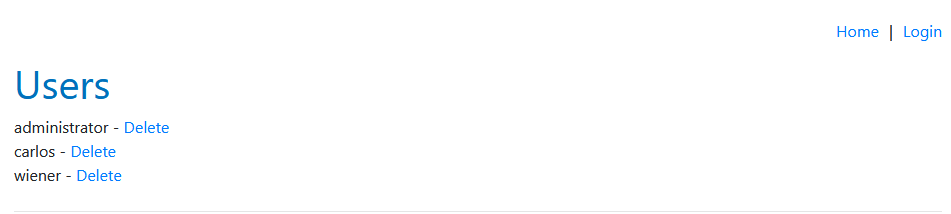

어드민 페이지인 /administrator-panel 페이지에 접근하면 원하는 작업을 할 수 있다.

carlos를 삭제하면 성공한다.

처음에 passive scan이나 bruteforce 등을 이용했는데, 알고보니 passive scan은 기존에 스캔한, sitemap에 이미 등록되어 있는 데이터를 분석하는 것이였다. bruteforce시 robots.txt를 알아서 확인할 줄 알았는데 아니었다. scan을 직접 열어 crawl로 설정하니 원하는대로 sitemap이 업데이트 되었다. 다만 삭제 링크에 GET 으로 접근하면 삭제했기 때문에 크롤링 과정 중 멋대로 접근하여 carlos를 삭제해버렸다.

이 취약점은 액세스 컨트롤이 필요한 페이지를 액세스 컨트롤 하지 않아 생겼다. 또한 웹서버의 메타파일인 robots.txt에서 이 경로에 대한 정보를 알려주고 있기에, 민감한 경로에 대한 정보가 유출되어 문제가 생겼다.

tags: writeup, access control vulnerability, information disclosure vulnerability, wstg-info-03, wstg-athz-02, wstg-athz-03, web hacking